Wat te doen om jouw IT Security te verbeteren?

Hoe kan je het hackers zo moeilijk mogelijk maken?

Eigenlijk zijn hackers ons bijna altijd een stap voor. De eerste en belangrijke les in de IT: Elk IT-netwerk is te kraken. De meeste innovaties op security gebied zijn eigenlijk een reactie op een reeds uitgevoerde aanval. Hackers bedenken een nieuwe methode, vervolgens wordt de IT-beveiliging aangepast op die nieuwe methodiek. Er is dus bijna altijd een periode waarin hackers hun gang kunnen gaan totdat er weer een oplossing is bedacht.

Deze zogenoemde ‘zero-day’ aanvallen, exploits of virussen zijn de problemen die door het beveiligingsnet vallen. Ze bevatten de tot nu toe onbekende zwakheden of methodieken om een IT-omgeving aan te vallen. Meteen na het ontdekken gaan de security specialisten koortsachtig aan het werk om het spreekwoordelijke gat te dichten. Daarom zijn er zo vaak updates voor virusscanners, firewalls en andere beveiligingssoftware. Snelheid is hierbij van belang. Het tijdig patchen van je netwerk apparatuur dus ook!

Maar deze updates hebben vooral nut voor organisaties die nog niet zijn aangevallen. De ongelukkige gastheer tijdens een zero-day attack is al met succes aangevallen. Verlies van data, dienstverlening en bijna altijd reputatieschade zijn vaak het gevolg.

Een beetje doorgewinterde IT-er zal roepen; heuristische beveiliging! Ja, ik hoor het je zeggen. Absoluut een goede zet, maar helaas niet perfect.

Maar wacht even, wat houdt heuristische IT-security eigenlijk in?

Het is de kunst van het herkennen. Kijkend naar een goede virusscanner, dan bevat deze heuristiek. In een stuk data (een applicatie, e-email, bestand, etc.) wordt gekeken of kenmerken kunnen worden ontdekt die overeenkomen met bekende virussen.

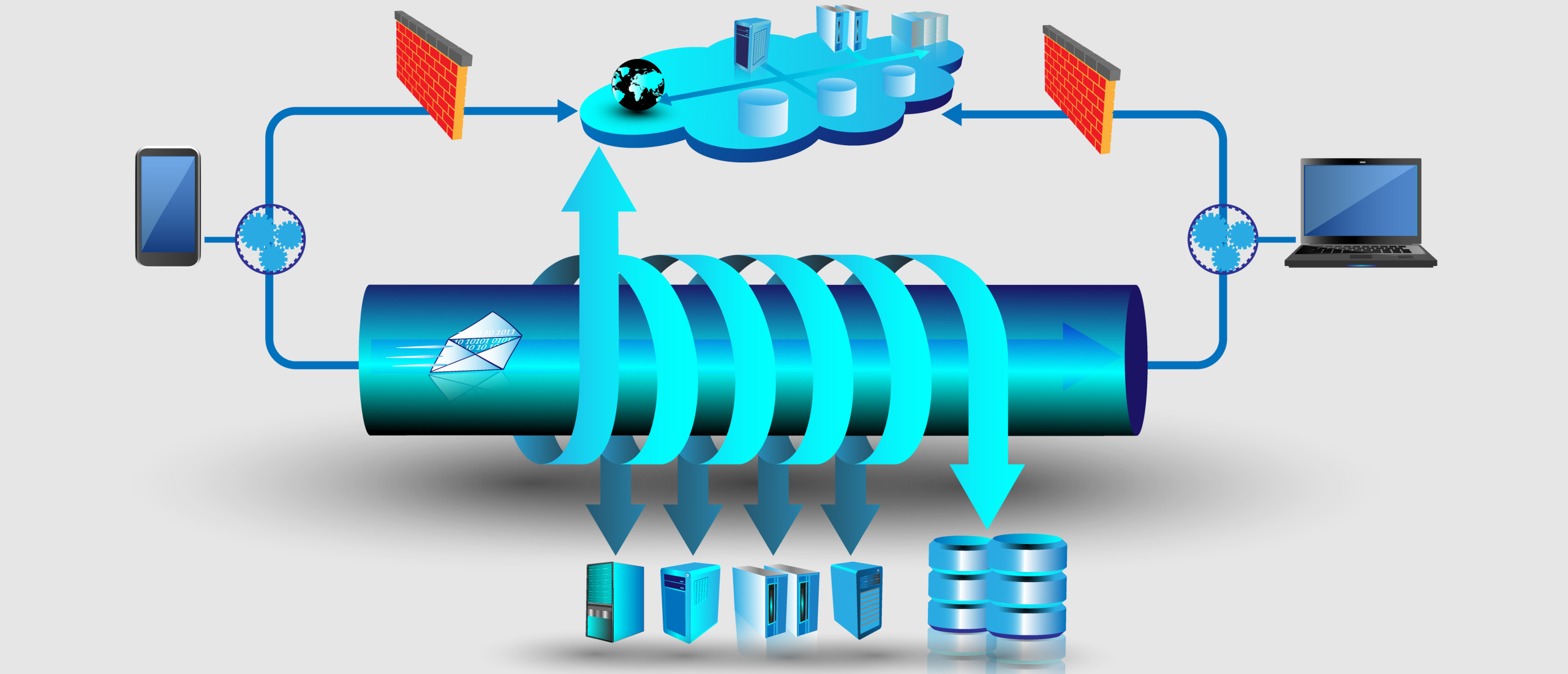

Stel dat een bekend virus een liedje is, dan wordt bij heuristiek geluisterd of bij een nieuw liedje een van de coupletten herkenbaar is. Vindt de virusscanner daardoor dat het misschien wel een verdacht deuntje is, dan wordt het bestand als virus herkend. Deze methode kan ook bij de analyse van netwerkverkeer worden gebruikt. Hier maken o.a. Firewalls gebruik van om verdacht verkeer te kunnen ontdekken.

Een goede firewall (ook met heuristiek), virusscanners, Endpoint Detect and Response software (EDR), SIEM tooling én gezond verstand, DAT is toch zeker wel voldoende? Bijna! Security blijft namelijk deels gokwerk en, als een aanval heel ingenieus is, achter de feiten aanlopen. Je moet namelijk accepteren dat je ten eerste een keuze maakt uit een hele reeks beveiligingsmiddelen. Was het de juiste keuze? Dat deel is het gokwerk. Daarnaast moet de IT omgeving wel bruikbaar blijven door... nou ja... de gebruikers.

Bij alle middelen moet een balans worden gevonden tussen veiligheid en bruikbaarheid. Het veiligste netwerk heeft geen gebruikers en geen verbindingen naar buiten. De beste kluis heeft geen deur. Je hebt maximale veiligheid, maar praktisch is het niet. Dus zoeken we die balans. Dat brengt ons de tweede les die we kunnen leren: We kunnen de veiligheid nooit zo goed maken, dat de te kraken data onbereikbaar is.

Is er dan zo weinig mogelijk om je IT Security te verbeteren?

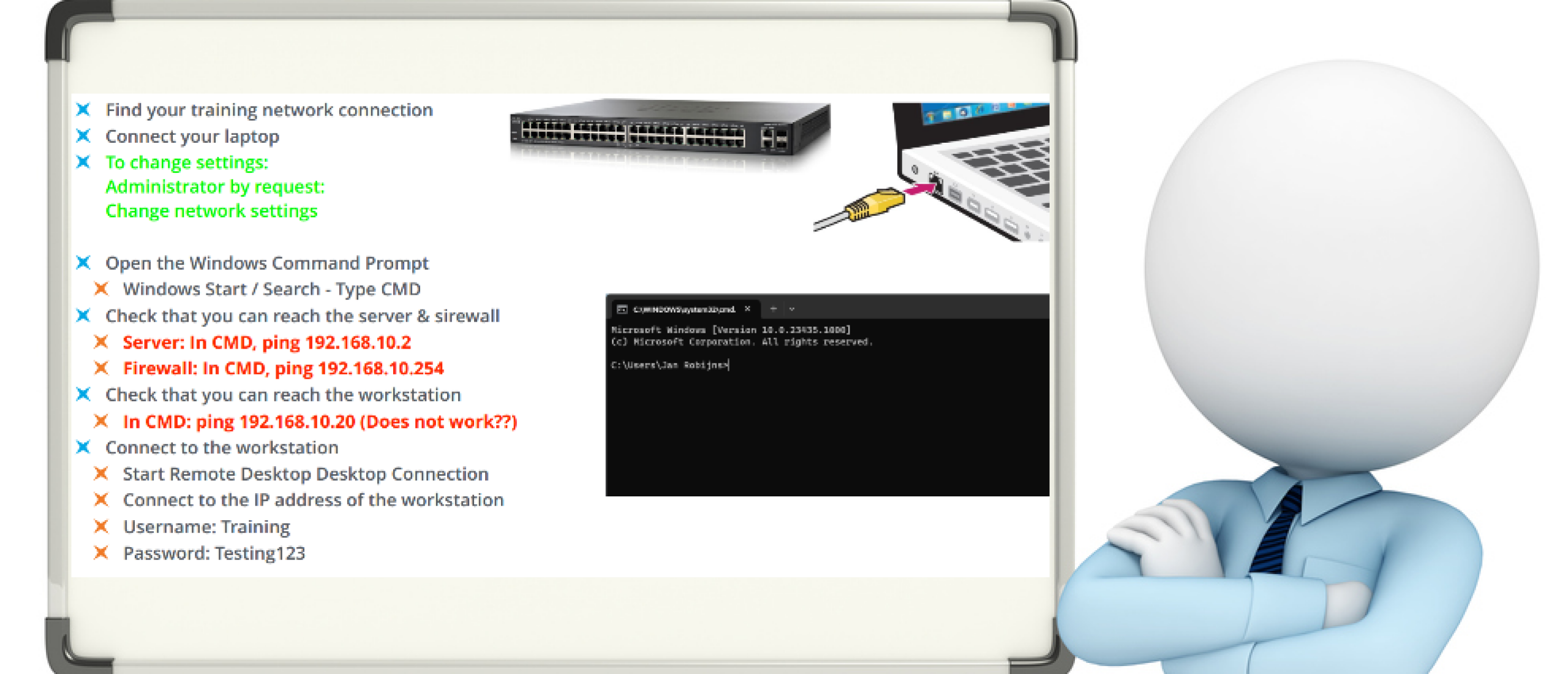

Er is heel veel mogelijk en precies daar zit de uitdaging. Er is niet één oplossing om een compleet beveiligd IT systeem te bereiken. De oplossing is een combinatie van veel factoren zoals bijvoorbeeld de juiste apparatuur, goed doordachte configuratie, slimme software, weloverwogen settings en de inrichting van het IT-netwerk. Dit zijn maar een paar aspecten die van belang zijn. Maar voordat je goed over security na kan denken, moet je wel eerst weten wat je hebt. Alles staat of valt bij hoe slim en zorgvuldig een IT-netwerk is ingericht.

Bekijk ook de rest van onze IT Security Blog reeks

Volg Procyon Networks op LinkedIn en vind wekelijks waardevolle informatie over cybersecurity en netwerktechnologie op jouw tijdlijn.

Of neem contact met ons op: https://www.procyonnetworks.nl/contact/