Secure by Design: Waarom en wat houdt het in?

Waarom een goed ICT-netwerkontwerp begint met beveiliging

Een veilig netwerk bouw je niet door achteraf wat firewalls toe te voegen en te hopen dat het goedkomt. Cyber security begint bij het ontwerp. Met Secure by Design denk je al tijdens het ontwerp en de bouw van je ICT-netwerk na over beveiliging, segmentatie en beheer.

Wat heb je dan als resultaat?

Minder kwetsbaarheden, meer overzicht, pro-actief in plaats van reactief. Een ICT-netwerk dat staat als een huis – met natuurlijk goede sloten op de deur.

Cyber security voeg je niet pas achteraf toe aan een ICT-netwerk.

Een goed netwerkontwerp begint bij het principe van 'Secure by Design'.

Een goed doordachte beveiliging is onderdeel van je fundament.

Het is veel meer dan alleen maar een extra laag.

In deze blog lees je wat Secure by Design betekent, waarom het zo belangrijk is, en hoe je het in de praktijk toepast.

Een aantal aspecten hebben we al eerder in diverse blogs behandeld. Via de links in de tekst kom je bij relevante blogs voor meer diepgang.

Wat bedoelen we met ‘Secure by Design’ in IT-infrastructuur?

‘Secure by Design’ betekent dat beveiliging meteen in de ontwerpfase wordt meegenomen in elke laag van het ICT-netwerk. Je begint niet met het bouwen van een netwerk om het daarna pas te gaan beschermen. Je ontwerpt jouw ICT-netwerk direct zó dat het vanaf de basis secure is.

Vergelijk het met een huis: je denkt al tijdens het ontwerp na over waar de deuren en ramen komen. Maar ook over welk type deuren, welk type kozijnen, welk type sloten etc. Daar begin je niet pas mee als je al in het huis woont.

Een beetje architect denkt daar al over na tijdens het maken van het ontwerp. Ruim voordat er gestart wordt met het graven van het fundament en er een muur gemetseld is.

Wat gebeurt er als je niet Secure by Design werkt?

Veel organisaties bouwen hun ICT-netwerk eerst ‘voor de snelheid en het gemak’, en denken daarna pas echt goed na over hun IT security.

Het gevolg? Een ICT-netwerk vol noodverbanden: tijdelijke VLAN’s, haastig geplakte ACL’s, en firewallregels die zelfs de ontwerper op den duur niet meer begrijpt.

Zo’n IT-netwerk werkt misschien, maar het is ook vaak onoverzichtelijk.... en kwetsbaar. Het beheer is vaak reactief in plaats van pro-actief.

Een kwaadwillende hoeft maar één slecht beveiligd segment te vinden om via zogeheten ‘laterale beweging’ alsnog gevoelige systemen te bereiken.

Secure By Design

Secure By Design

Welk segment van jouw IT-netwerk is kwetsbaar?

Waarom Secure by Design het betere pad is (en hoe je dat aanpakt)

Er zijn meerdere redenen waarom Secure by Design echt een must is. Om het voor deze blog overzichtelijk te houden zijn hier de belangrijkste pijlers:

1. Beperk de aanvalsvlakte

Hoe minder open verbindingen en diensten, hoe kleiner de kans dat iemand binnenkomt. Schakel ongebruikte poorten en protocollen uit en stel goed doordachte regels op die alleen het noodzakelijke verkeer toestaan.

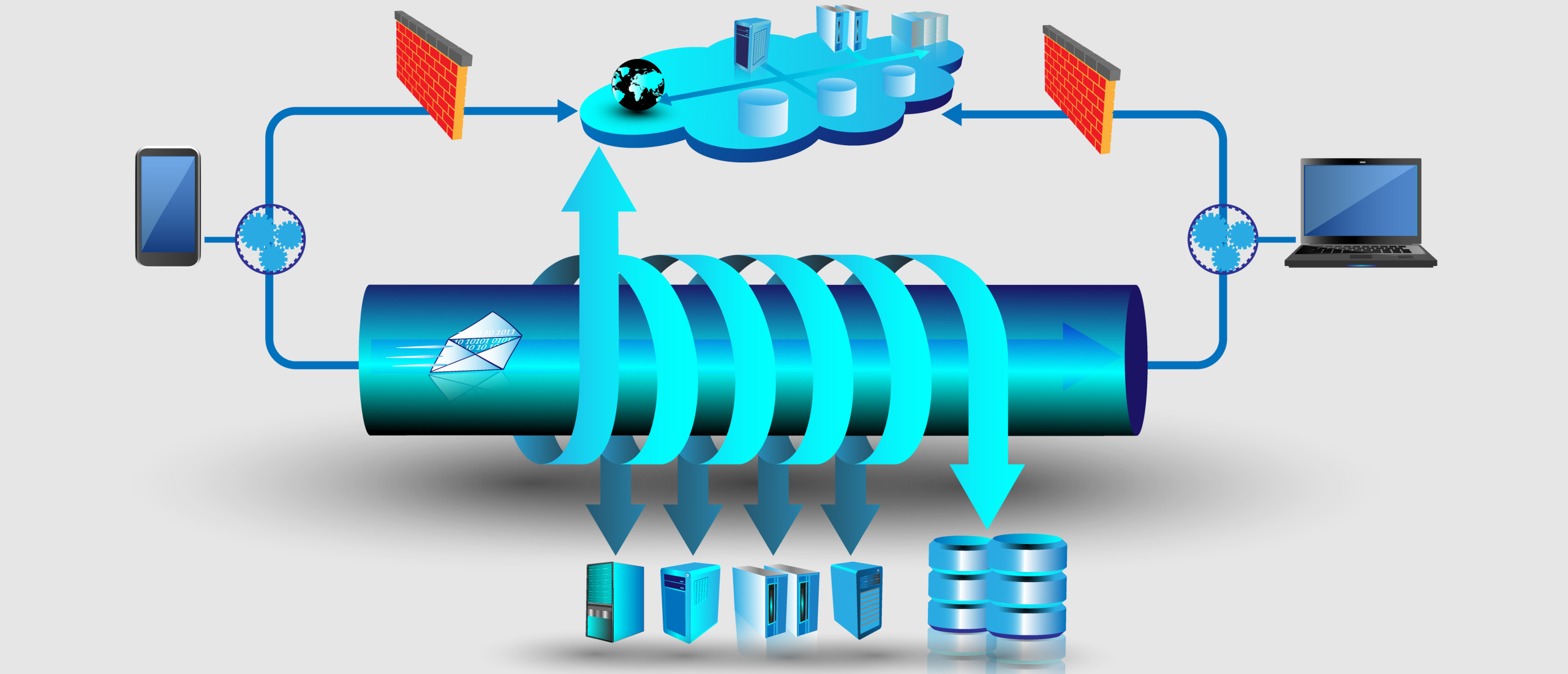

2. Segmentatie en zonering

Verdeel jouw IT-netwerk in logische zones, zoals personeel, servers, IoT, gasten-WiFi en extern beheer. Gebruik firewalls tussen de zones zodat alleen gecontroleerd verkeer mogelijk is. Zo voorkom je dat een apparaat in het gasten-WiFi bij je interne servers kan komen.

3. Toegangscontrole met NAC

Network Access Control (NAC) bepaalt wie toegang krijgt tot het netwerk. Het systeem controleert of een apparaat bekend is, aan beveiligingseisen voldoet en in de juiste zone geplaatst wordt. Dat voorkomt dat onbekende of onveilige apparaten zomaar verbinding maken.

4. ZTNA – Zero Trust Network Access

Zelfs met NAC wil je niet blindelings vertrouwen op alles wat binnenkomt.

ZTNA gaat nog een stap verder: het uitgangspunt is nooit automatisch vertrouwen, altijd verifiëren.

Of iemand nu op kantoor werkt of via een cloudverbinding inlogt, elk verzoek tot toegang wordt gecontroleerd op identiteit, context en apparaatstatus. Zo krijgt alleen de juiste persoon, op het juiste moment, toegang tot de juiste bron – en niets meer.

ZTNA maakt veilige verbindingen mogelijk zonder het traditionele ‘perimeterdenken’. In een tijd waarin medewerkers overal werken en applicaties zich in de cloud bevinden, is dat cruciaal voor een modern, Secure by Design netwerk.

5. Gescheiden beheersegmenten

Het dataverkeer voor beheer hoort niet in hetzelfde netwerkpad als gebruikersverkeer. Denk dus goed na over de routes die jouw verschillende soorten data afleggen.

Zorg voor een apart, goed beveiligd segment voor configuratie en monitoring. Externe partijen krijgen natuurlijk alleen tijdelijke, gecontroleerde toegang met logging.

6. Fysieke beveiliging

Een switch in de kelder of een open patchkast kan net zo goed een risico vormen als een onveilige router. Beperk fysieke toegang tot netwerkapparatuur en houd een log bij van wie waar mag komen.

7. Monitoring en logging

Zelfs met een goed ontwerp is constante (realtime) waakzaamheid nodig. Door monitoring, intrusion detection en uitgebreide logging zie je afwijkend gedrag snel en kun je op tijd ingrijpen.

8. Plan voor falen en herstel

Geen enkel netwerk is perfect. Denk dus vooruit: Wat als er iets misgaat?

Zorg voor herstelplannen, back-ups en noodprocedures, zodat een incident niet meteen tot stilstand leidt.

De belangrijkste lessen voor Secure by Design netwerken

Bij Secure by Design besef je dat beveiliging geen sluitpost is. Cyber security is een wezenlijk deel van het fundament van jouw IT-netwerk.

Organisaties die dit principe volgen, bouwen ICT-netwerken die niet alleen robuuster en overzichtelijker zijn.

Zij zijn beter ook bestand tegen moderne dreigingen.

Deze organisaties hebben een betere kans om grote schade (tijdig) te voorkomen. Schade zoals bijvoorbeeld datadiefstal, omzetverlies of reputatieschade.

Dus: Liever vooraf goed ontwerpen dan achteraf een uitslaande brand blussen.

👉 Neem contact met ons op

Voor jouw robuuste én secure by design IT-netwerk:

Contactformulier https://www.procyonnetworks.nl/contact/

Telefoon +31 478 568 586

Mail info@procyonnetworks.nl

Bekijk ook de rest van onze IT Security Blog reeks

Volg Procyon Networks op LinkedIn en vind wekelijks waardevolle informatie over cybersecurity en netwerktechnologie op jouw tijdlijn.

*Begrippenlijst

VLAN: Virtual Local Area Network – een logisch gescheiden deel van een netwerk dat verkeer isoleert van andere delen.

ACL: Access Control List – een reeks regels die bepaalt welk verkeer toegestaan of geblokkeerd wordt tussen netwerkcomponenten.

NAC: Network Access Control – een systeem dat controleert wie of wat toegang krijgt tot het netwerk, en onder welke voorwaarden.

Segmentatie: Het opdelen van een netwerk in kleinere, beter beheersbare en beveiligde delen.

Laterale beweging: De tactiek waarbij een aanvaller zich zijwaarts door een netwerk beweegt om meer toegang te krijgen.