Network Access Control – De digitale portier van jouw IT netwerk

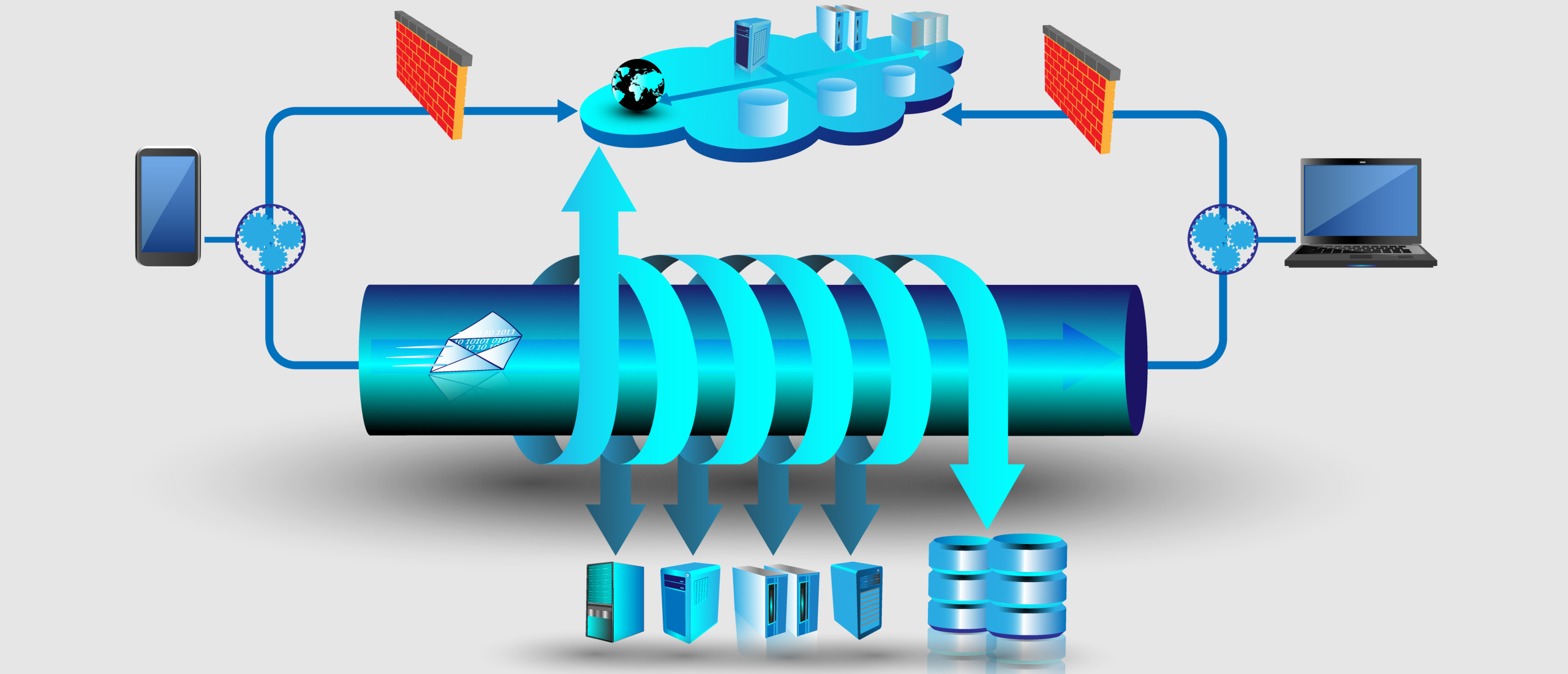

Network Access Control – kortweg NAC – is de digitale portier van je netwerk.

Het bepaalt wie of wat naar binnen mag, en onder welke voorwaarden. Elk apparaat dat verbinding probeert te maken, wordt gecontroleerd: hoort het hier thuis, is het veilig en wat mag het doen?

Een belangrijk voordeel van NAC is dat er geen aparte ingangen in het netwerk hoeven worden gecreëerd.

Iedereen komt op dezelfde manier op het netwerk, maar dankzij de controle door NAC krijgt iedereen toegang op maat.

Een paar voorbeelden:

- Een medewerker met een bedrijfslaptop krijgt direct volledige toegang.

- Een slimme camera of IoT-sensor komt in een apart, afgeschermd netwerk terecht.

- Een gastgebruiker wordt naar een gastportaal geleid met beperkte rechten.

Zo houd je grip op wie er in je netwerk komt, met welk apparaat, en wat diegene daar mag doen.

Hoe werkt NAC in de praktijk?

Onder de motorkap werkt NAC met een aantal gestandaardiseerde technieken. De belangrijkste is 802.1X – een internationale standaard die bepaalt dat elk apparaat zich eerst moet “aanmelden” voordat het toegang krijgt.

Een beveiligde server controleert die aanmelding en bepaalt vervolgens of toegang wordt verleend, en ook tot welke delen van het netwerk.

Kort samengevat zorgt NAC voor:

- ✅ Betrouwbare identificatie – je weet altijd welk apparaat of gebruiker verbinding maakt.

- 🔒 Automatische beveiliging – apparaten die niet aan de regels voldoen, krijgen beperkte of geen toegang.

- ⚙️ Consistente toegangsregels – beleid wordt automatisch en foutloos toegepast.

Waarom is NAC belangrijk?

ICT netwerken zitten vol met o.a. laptops, telefoons, IoT-apparaten en draadloze verbindingen. Zonder NAC weet je niet altijd wie of wat er allemaal binnen is. Dat is niet alleen onhandig, maar ook een groot beveiligingsrisico.

Met NAC:

- Verminder je de kans op datalekken.

- Voldoe je eenvoudiger aan compliance-eisen zoals NIS2 of het normenkader IBP

- Bereid je je organisatie voor op een Zero Trust-beveiligingsmodel.

Internationale normen bevestigen dit:

- NIST en CIS Controls bevelen NAC expliciet aan als onderdeel van modern toegangsbeheer.

- In Europa vraagt NIS2 om aantoonbare controle over netwerktoegang.

Kortom: NAC is niet alleen slim – het wordt steeds vaker een noodzaak voor goed beveiligd netwerkbeheer.

De voordelen van NAC op een rij

- Meer zichtbaarheid

Je weet precies welke apparaten en gebruikers actief zijn op het netwerk. - Minder risico’s

Alleen vertrouwde en veilige apparaten krijgen toegang. - Efficiënt beheer

Toegangsrechten worden automatisch toegekend op basis van beleid. - Betere compliance

NAC helpt bij het aantonen van beveiligingsmaatregelen onder NIS2 of ISO 27001. - Zero Trust in actie

NAC vormt een concrete eerste stap richting een Zero Trust-architectuur.

Voor een succesvolle NAC implementatie is goede voorbereiding een must.

Voor een succesvolle NAC implementatie is goede voorbereiding een must.

Bereid jouw IT netwerk daar goed op voor en betrek collega's in het traject..

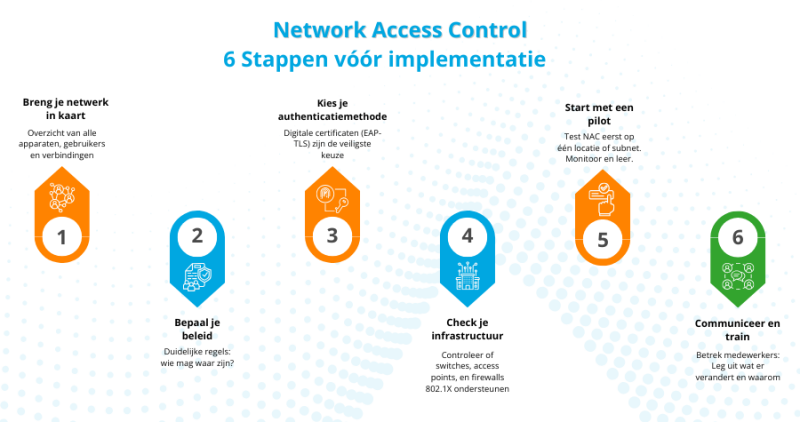

De 6 belangrijkste stappen vóór implementatie

- Breng je netwerk in kaart

Maak een overzicht van alle apparaten, gebruikers en verbindingen. - Bepaal je beleid

Stel duidelijke regels op: wie mag waar bij, en waarom? - Kies je authenticatiemethode

Digitale certificaten (EAP-TLS) zijn de veiligste keuze voor beheerde apparaten. - Check je infrastructuur

Controleer of switches, access points en firewalls 802.1X ondersteunen. - Start met een pilot

Test NAC eerst op één locatie of subnet. Monitor en leer. - Communiceer en train

Betrek medewerkers: leg uit wat er verandert en vooral ook waarom!

De implementatie van NAC gaat stapsgewijs en met beleid. Plan de uitrol gesegmenteerd uit.

De implementatie van NAC gaat stapsgewijs en met beleid. Plan de uitrol gesegmenteerd uit.

Na de uitrol blijft het beheer en de optimalisatie een on-going process wat een eigen planning vereist.

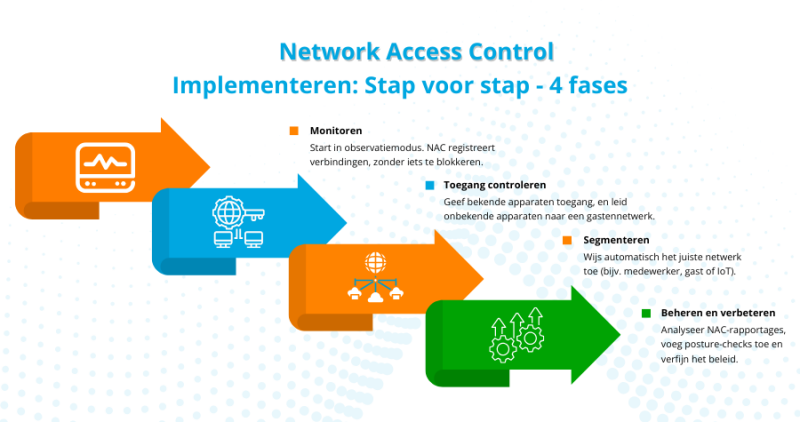

NAC implementeren: stap voor stap

Fase 1 – Monitoren

Start in observatiemodus. NAC registreert verbindingen, zonder iets te blokkeren.

Fase 2 – Toegang controleren

Geef bekende apparaten toegang, en leid onbekende apparaten naar een gastennetwerk.

Fase 3 – Segmenteren

Wijs automatisch het juiste netwerk toe (bijv. medewerker, gast of IoT).

Fase 4 – Beheren en verbeteren

Analyseer NAC-rapportages, voeg posture-checks toe en verfijn het beleid.

Een versimpelt voorbeeld uit de praktijk

Een middelgroot bedrijf gebruikt drie soorten toegang:

- Medewerkers loggen automatisch in via hun certificaat en krijgen volledige rechten.

- Gasten komen automatisch in een tijdelijk netwerk met alleen internet.

- Slimme apparaten (zoals printers of camera’s) krijgen alleen toegang tot de servers die ze nodig hebben.

Het resultaat: overzicht, veiligheid en een netwerk dat altijd onder controle is.

Daarom dus NAC – een samenvatting

- NAC is de technologie die bepaalt wie of wat toegang krijgt tot je netwerk.

- Zonder NAC vertrouw je blind op apparaten; met NAC weet je exact wie er binnen is.

- Internationale normen (NIST, CIS, NIS2) bevelen NAC aan als basis van goed beveiligd netwerkbeheer.

Begin klein, denk groot – met NAC bouw je stap voor stap aan een veilig, inzichtelijk en toekomstbestendig netwerk.

👉 Onderzoek hoe NAC jouw IT security kan verbeteren

Bij Procyon Networks helpen wij bedrijven om netwerktoegang te beveiligen zonder complexiteit.

Ontwerp, implementatie en beheer van NAC-oplossingen die passen bij jouw infrastructuur en compliance-eisen.

Neem contact met ons op voor een kennismaking:

Contactformulier https://www.procyonnetworks.nl/contact/

Telefoon +31 478 568 586

Mail info@procyonnetworks.nl

Bekijk ook de rest van onze IT Security Blog reeks

Volg Procyon Networks op LinkedIn en vind wekelijks waardevolle informatie over cybersecurity en netwerktechnologie op jouw tijdlijn.